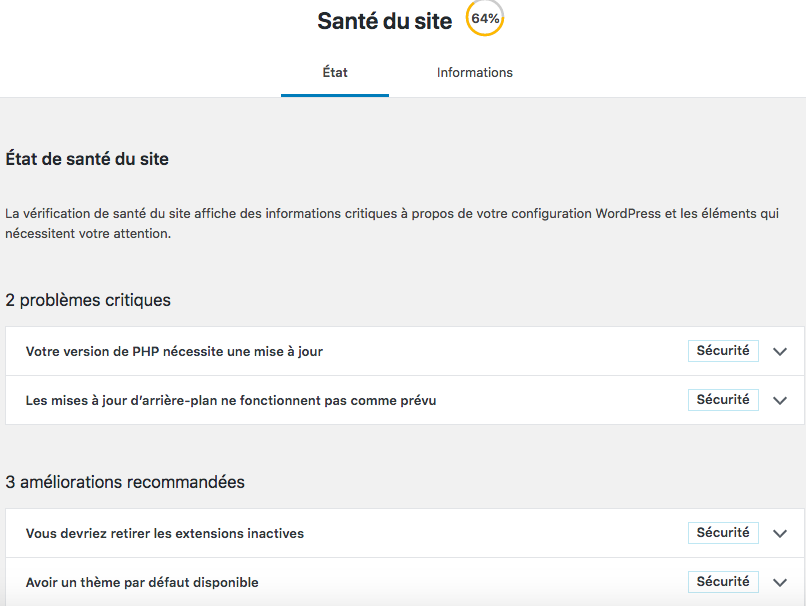

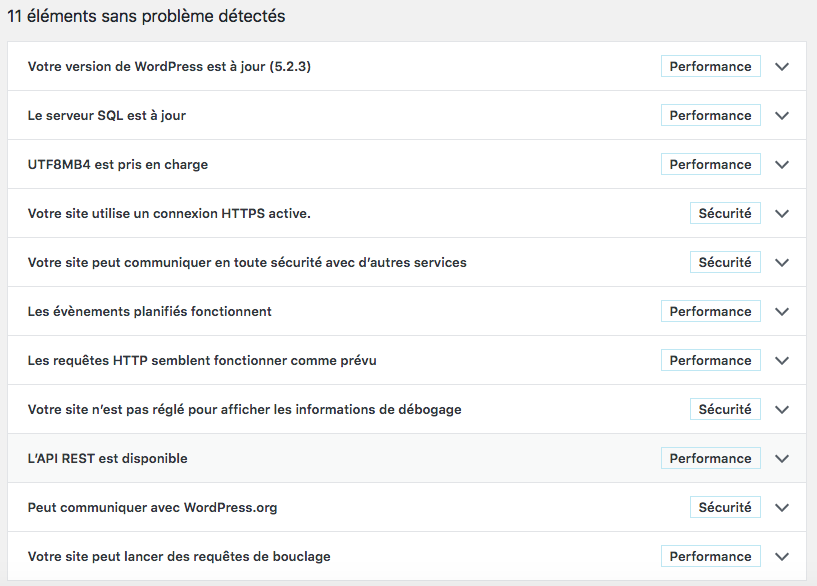

Le fichier xmlrpc.php de votre cms wordpress(éditeur de contenu web) permet de recevoir un appel à distance. L’état de ce fichier est activé par défaut et il permet par-exemple de faire communiquer un plugin installé sur votre cms et l’éditeur de ce plugin.

Il permet aussi aux pirates de voir les trous de sécurité de votre site.

Il est donc nécessaire de bloquer l’appel à ce fichier xmlrpc.php depuis internet pour sécuriser votre site.

Il y a des plugins sur internet mais je n’ai pas eu le temps de les analyser.

La méthode simple et rapide pour la configuration du serveur apache est:

- Ajouter l’option « AllowOverride All » dans le fichier de configuration apache de votre site dans le dossier « sites-available« .

exemple:

<Directory "/var/www/monblog">

Options All -Indexes

AllowOverride All

Require all granted

</Directory>

- Ajouter les lignes suivantes dans le fichier .htaccess configuré à la racine de votre site:

<Files xmlrpc.php>

order deny,allow

deny from all

# la ligne suivante permet d'autoriser pour une adresse IP spécifique,possible de faire une plage d'adresse IP

allow from ICI_VOTRE_IP_DISTANT_AUTH_WP

</Files>

- Redémarrer/recharger votre serveur apache

- Tester l’accès au fichier xmlrpc.php(depuis un URL de votre navigateur)

On doit obtenir l’erreur 403 si l’adresse IP utilisée est différente de « ICI_VOTRE_IP_DISTANT_AUTH_WP »(ci-dessus) .

Voilà.